Установка ECP VeiL для тестирования на VmWare

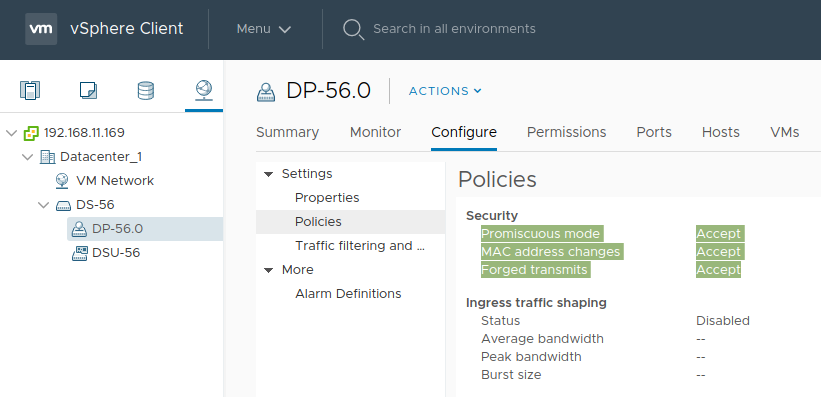

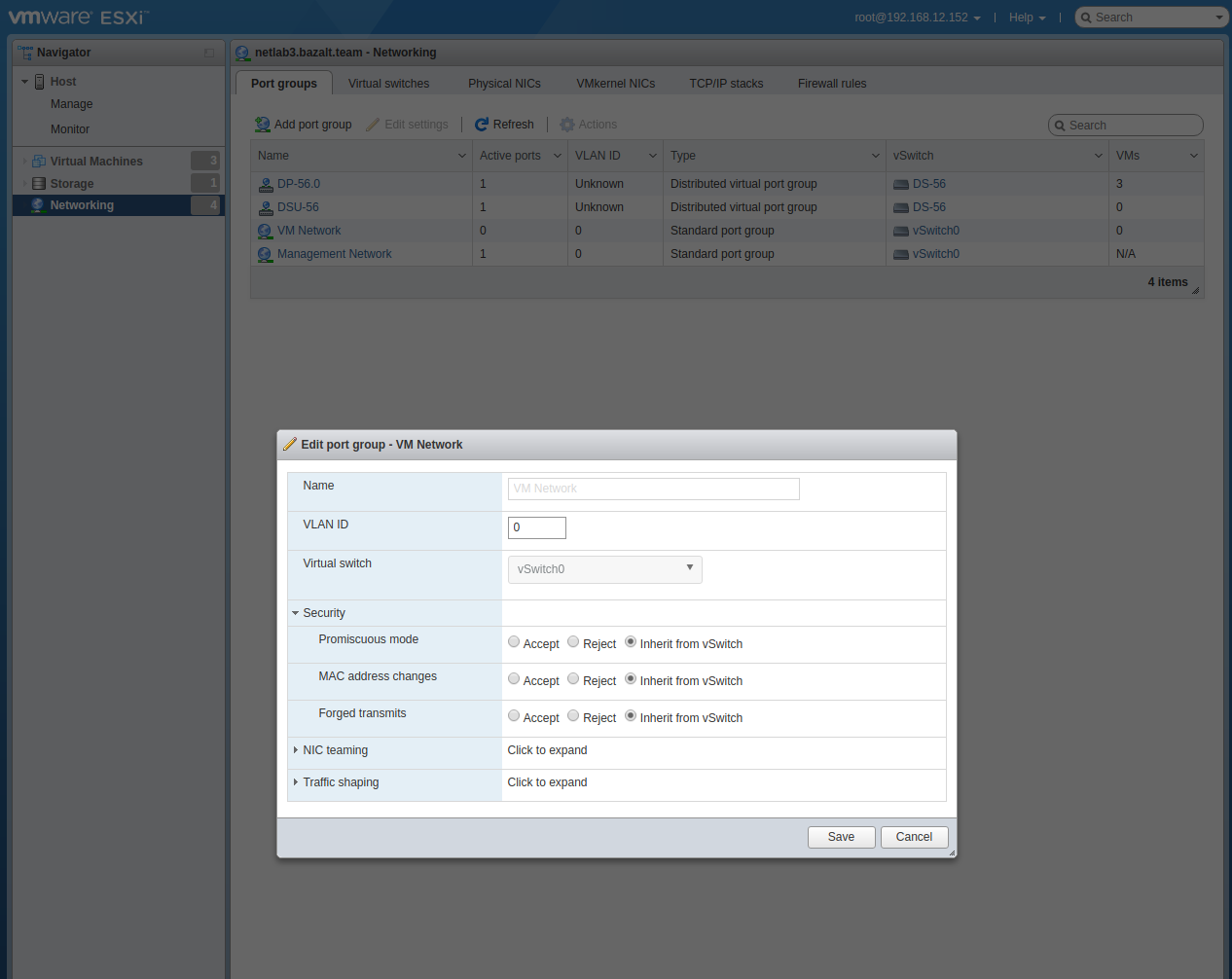

Для реализации функционала виртуальных коммутаторов в ECP Veil используется ПО OpenVSwitch. Соответственно сетевой интерфейс управления кластером так же является виртуальным. В среде VmWare, у виртуальных коммутаторов, базовая настройка политики безопасности «Forged transmits» и «Promiscuous mode» находится в состоянии «Disabled».

Примечание

Forged transmits - поддельные передачи; Promiscuous mode - неразборчивый режим; Отключение данных режимов запрещает передачу пакетов данных через виртуальный коммутатор между MAC адресами сетевых карт, о которых коммутатор не знает.

Так как интерфейс управления кластером ECP Veil является виртуальным и находится внутри ВМ — все пакеты от него и к нему при таком сотоянии политики безопасности будут блокироваться. Для предотвращения блокировки передачи пакетов данных необходимо включить эти режимы.

Для работы в среде ESXi достаточно включить их для группы портов (Networking - Port groups) виртуального коммутатора (Networking — Virtual switches), в которую подключена ВМ с установленной ECP Veil.

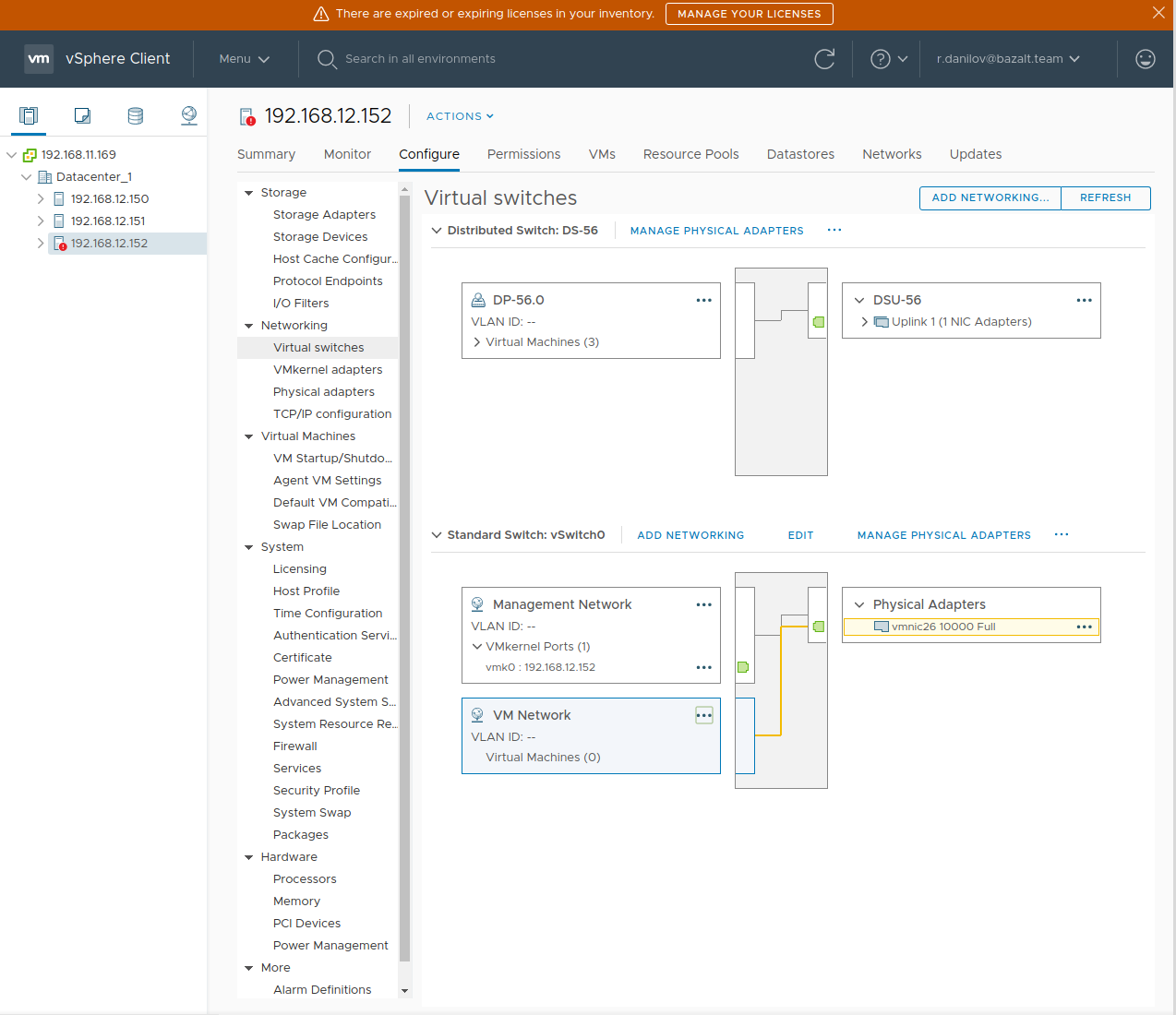

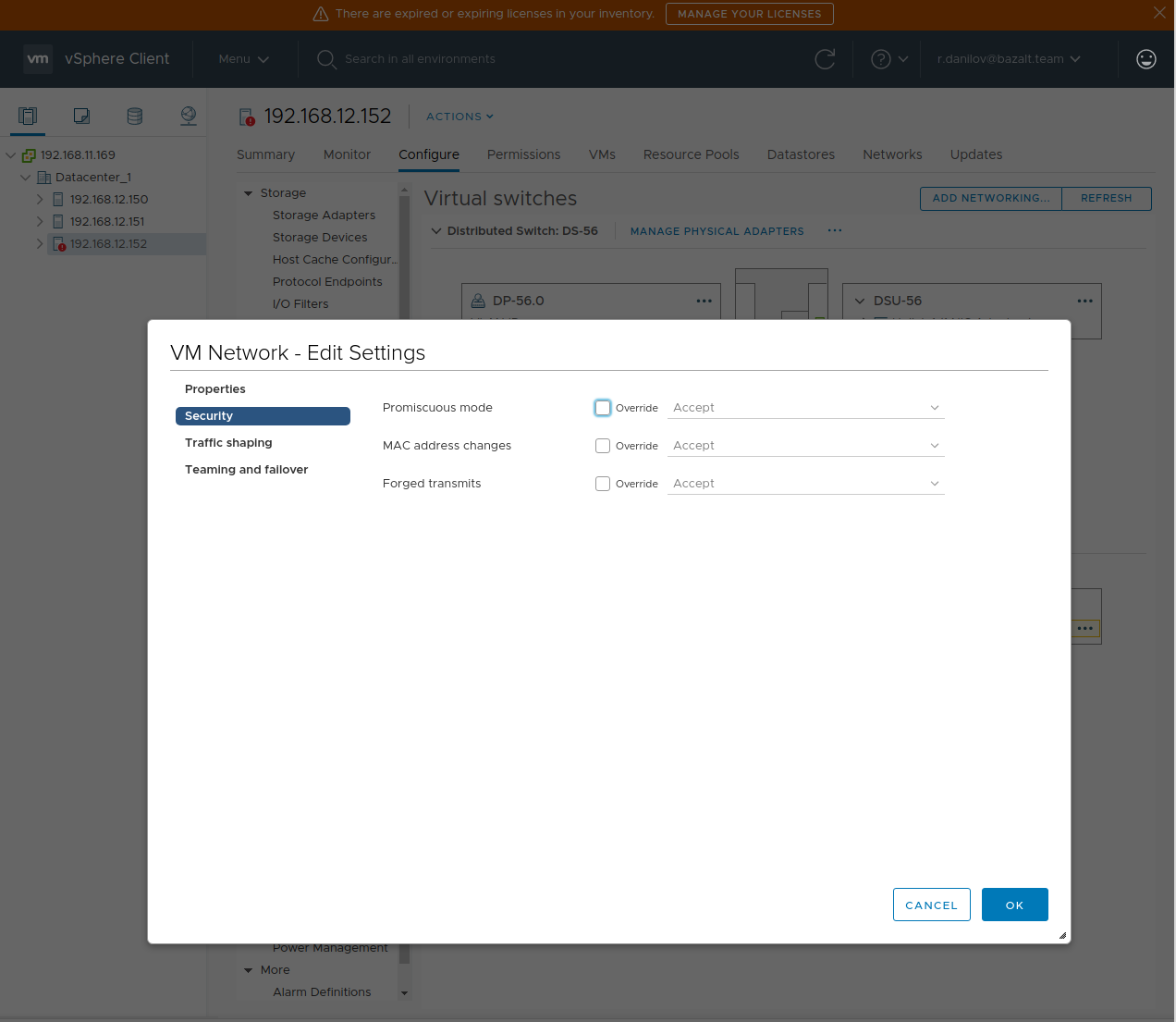

Если вы используете стандартный vSwitch, управляя серверами из vCenter эти настройки производятся в разделе Host and Clusters — целевой сервер — Configute — Networking — Virtual switches — Standart Switch: <имя_коммутатора> - <имя_группы>.

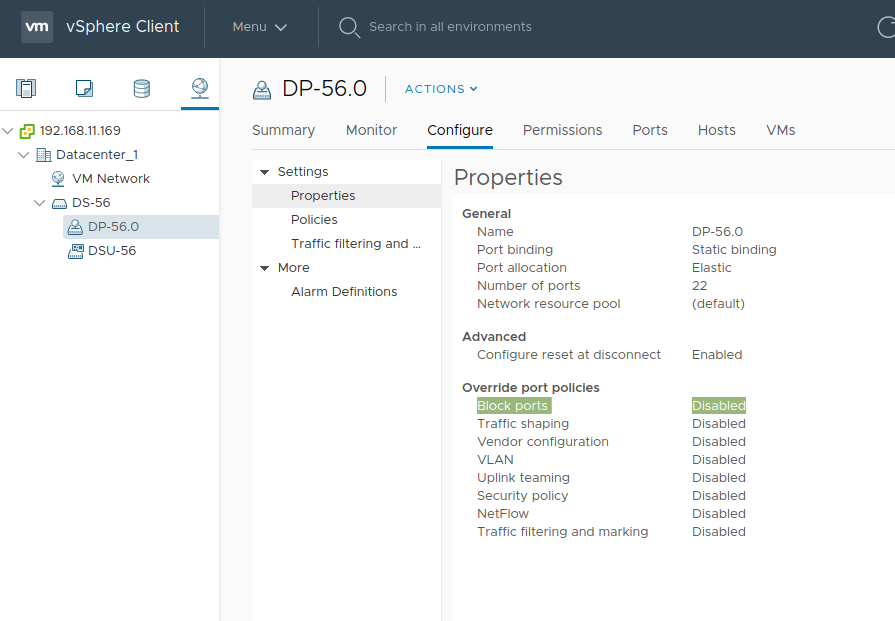

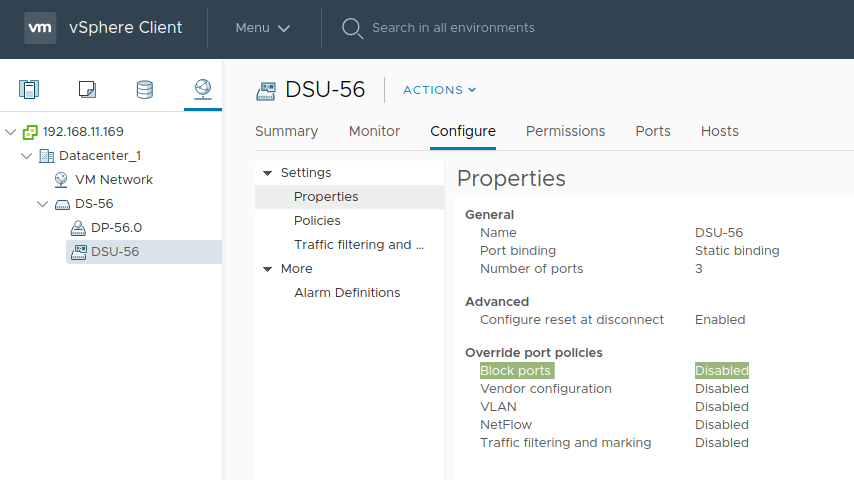

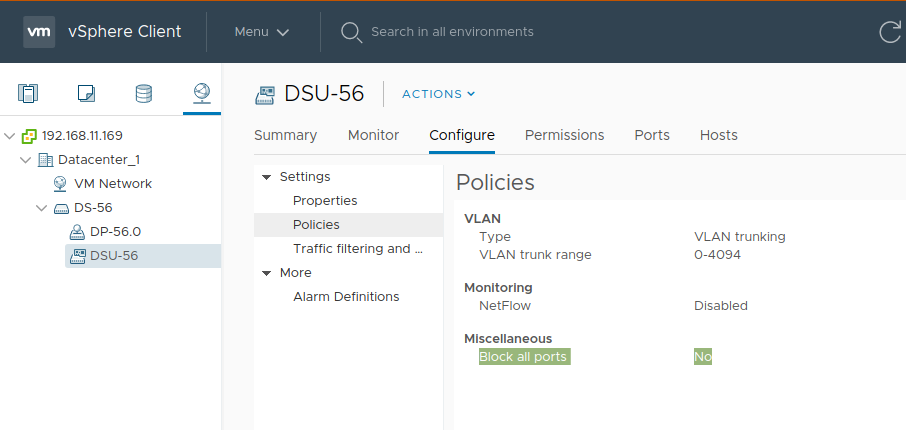

Для работы с распределенными коммутаторами Distributed Switch необходимо изменить политики безопасности как для группы портов, так и отключить опцию блокировки портов (Block ports) для группы портов и аплинков.